Micelio es un proyecto experimental que provee de herramientas que facilitan la operación, manutención y activación de infraestructura anticensura en eventos de tecnocensura en línea. Particularmente en aquellas interferencias y bloqueos vinculados a la capa lógica de red en infraestructura de la internet.

Para ello pone en marcha expresiones de artesanía tecnológica y de sus oficios ligadas a aprendizajes latinoamericanos y de sus propias infraestructuras caóticas, complejas y singulares.

El proyecto toma el nombre de micelio para hacer referencia a aquel modo que tienen los hongos cuando están dentro de un sustrato, tronco o bajo el suelo. Mientras están optimizando su energía y asistiendo la vida de los organismos asociados y esperan el momento para emerger.

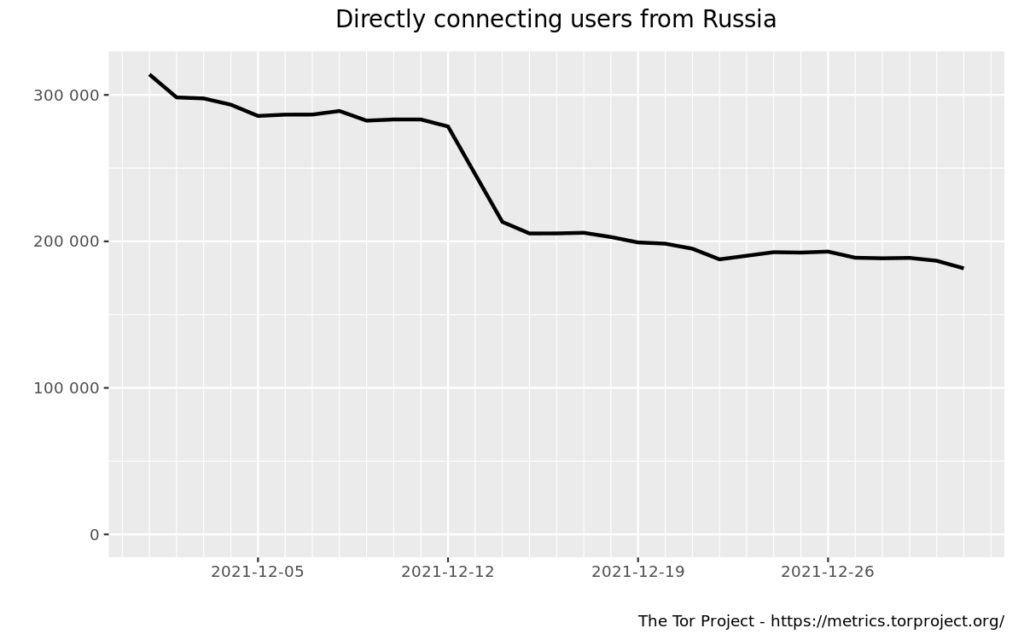

La primera vez que micelio emerge es el contexto del bloqueo a la red de anonimato Tor en Rusia el 1 diciembre de 2021. Cuando algunos proveedores de servicios de Internet (ISP) comenzaron a bloquear el acceso a la red de anonimato y su sitio web www.torproject.org. País que cuenta con casi el 15% de la totalidad de usuarios de Tor. Población que representa la segunda mayor del mundo que usa Tor, con más de 300, 000 personas estimadas hasta antes del bloqueo.

Rusia tiene antecedentes documentales de colaborar con diferentes empresas para la construcción de controles de información bajo el paraguas del proyecto gubernamental de “internet soberana”. Más recientemente se tuvo noticias que el 7 de diciembre compraron varias soluciones de análisis de tráfico de internet desarrolladas por IXIA, Keysight Technologies.

Tras los primeros indicios del bloqueo al sitio web de www.torproject.org micelio logra activar un conjunto de proxys snowflake distribuidos geográficamente en 10 locaciones.

Los puentes Snowflake son uno de los sistemas que tiene la red Tor para enfrentar censura. Este tipo de puente, actualmente en desarrollo, se suma a las alternativas y esfuerzos anticensura de los Transportes Intercambiables o Pluggable Transports (PTs) como obfs4 y meek-azure. Puentes diseñados como opciones de acceso para las personas, en donde está bloqueada la red Tor.

A grandes rasgos los puentes Snowflake enmascaran el tráfico como si fuera del protocolo WebRTC tal como el que utilizan los servicios de videoconferencias y llamadas en linea más populares, y así buscan romper posibles barreras de censura cuando Tor está bloqueado por algún proveedor de telecomunicaciones.

Los principales objetivos que se consideraron para la puesta en marcha de los puentes snowflake:

- Fortalecer las capacidades instaladas de la red Tor y así contribuir a su resiliencia por medio de una máxima dilución del tráfico de red de cada una de las personas usuarias, frente a acciones sistemáticas de bloqueo, inspección y monitoreo. Con una mayor cantidad emergente de puertas de acceso a la red

- Probar las herramientas que permiten un despliegue automático de proxys snowflake como infraestructura para la red Tor. Para mejorarlas de acuerdo a su funcionamiento real

- Registrar y documentar cómo responden los mecanismos anticesura de la red Tor desde la perspectiva de su operación y uso

Los puentes activados desde micelio corrieron en una variedad importante de sistemas operativos, por medio un ansible role construido especialmente para este proposito: ArchLinux, Debian, Ubuntu, Fedora y en FreeBSD gracias al paquete que preparó Vinícius Zavam como parte del equipo de TorBSD Diversity Project, que busca ampliar la diversidad de sistemas operativos que son utilizados para la operación de la red Tor.

Estos puente o proxys se sumaron a los que voluntarias y voluntarias operaran por medio de la extensión a navegador, instalación de servidores con la versión standalone o independiente y a través del navegador donde WebRTC esté habilitado.

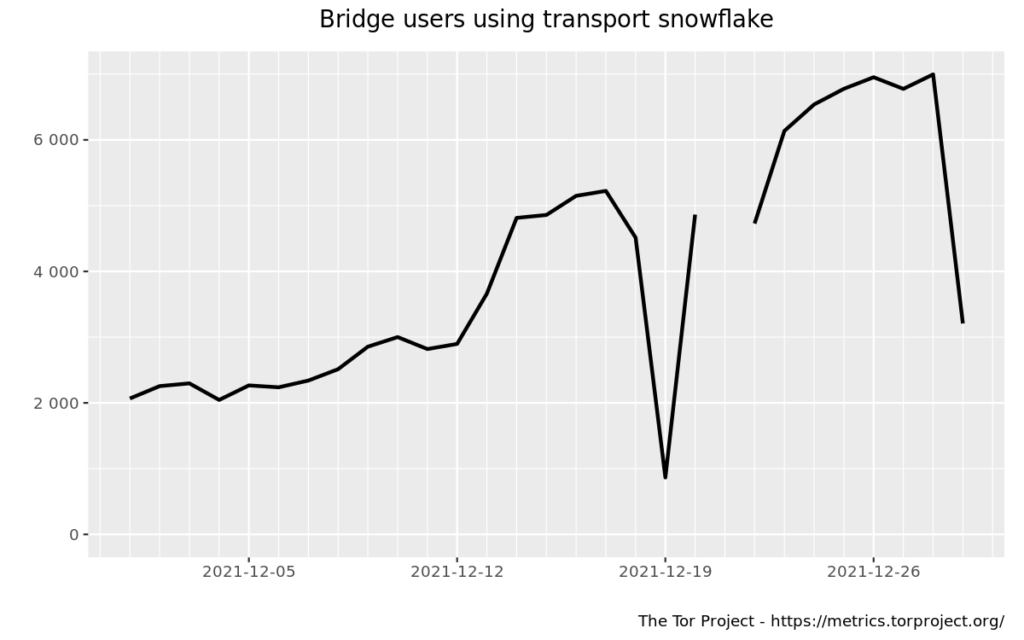

En total los proxys que se activaron tuvieron un tráfico consumido de ancho de banda de 1,4 TiB correspondiente a los 31 días del mes de diciembre. Durante este periodo de tiempo se registraron dos máximos históricos del uso de proxies snowflake, por personas globalmente, para conectar a la red Tor . El primer máximo histórico fue el 17 de diciembre con 5,224 usuarias y el segundo fue con 6,996, el 28 de diciembre.

En total los proxys que se activaron tuvieron un tráfico consumido de ancho de banda de 1,4 TiB correspondiente a los 31 días del mes de diciembre. Durante este periodo de tiempo se registraron dos máximos históricos del uso de proxies snowflake, por personas globalmente, para conectar a la red Tor . El primer máximo histórico fue el 17 de diciembre con 5,224 usuarias y el segundo fue con 6,996, el 28 de diciembre.

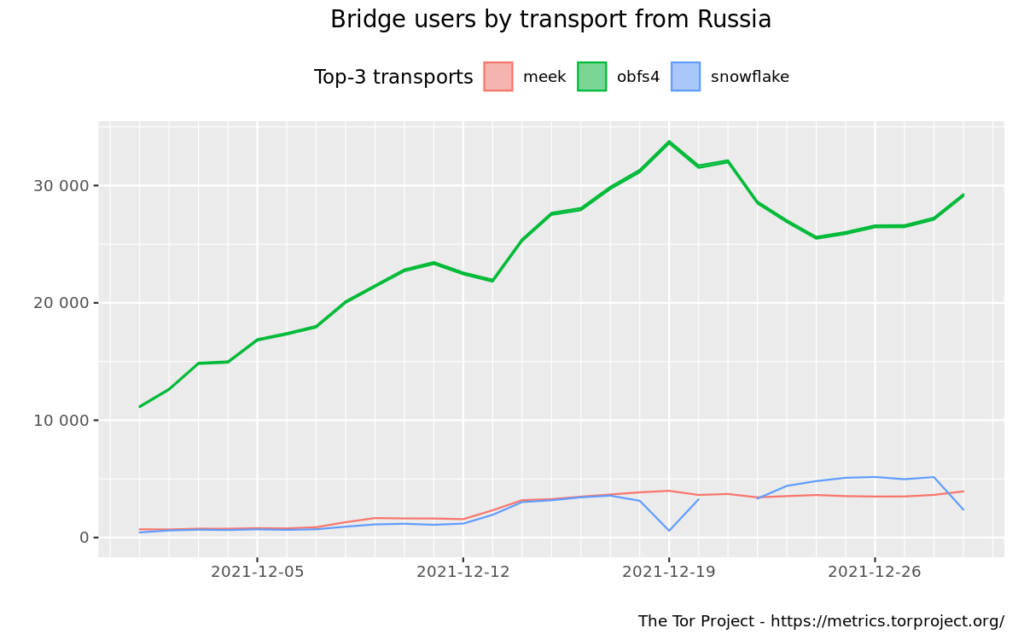

Para las conexiones, a través de snowflake, referenciadas geográficamente por IP desde Rusia pasó de 438 personas usuarias a 3, 573, en el primer máximo histórico. En el segundo fue de 3, 573.

El transporte snowflake, con relación a otros, no fue el más utilizado por las personas usuarias de la red Tor desde Rusia al lograr solo el 10% del total de conexiones por medio de transportes conectables. El más solicitado de los transportes fue obsf4 alcanzando hasta las 30 mil conexiones.

Es importante apuntar que integrantes del proyecto Tor identificaron, en algunas regiones de Rusia, que proveedoras de telecomunicaciones lograron bloquear los accesos a los puentes Snowflake. Presumiblemente por medio de la técnica de inspección profunda de paquetes. Técnica que suele consistir en una catalogación del tráfico para luego establecer filtros.

La brecha que permitió el bloqueo parcial a los puentes snowflake fue que las huellas dactilares del Tor Browser no eran tan parecidas a las del tráfico que busca emular. En otras palabras que le hicieron falta algunos detalles al camuflaje para parecer lo más posible al tráfico de una videollamada.

Aprendizajes

- El equipo de desarrollo de Tor identificó que con modificaciones al Tor Browser mejorará el camuflaje que brinda snowflake

- La vigencia y popularidad de obsf4 dentro de la infraestructura que se activa en un evento de bloqueo o interferencias

- Las conexiones a la red Tor referencias geográficamente en Rusia disminuyeron de poco más de 300, 000 personas a por debajo de 200,000

- Entre los diferentes puentes meek, obfs4 y snowflake el máximo de conexiones simultaneas registradas durante este periodo fue de poco más de 32, 000

Finalmente mencionar que los datos de las personas usuarias no son obtenidos por medio de contabilizar directamente a cada una de ellas. Sino es un estimado que se realiza por medio de las solicitudes que manejan los servidores directorio de la red Tor.